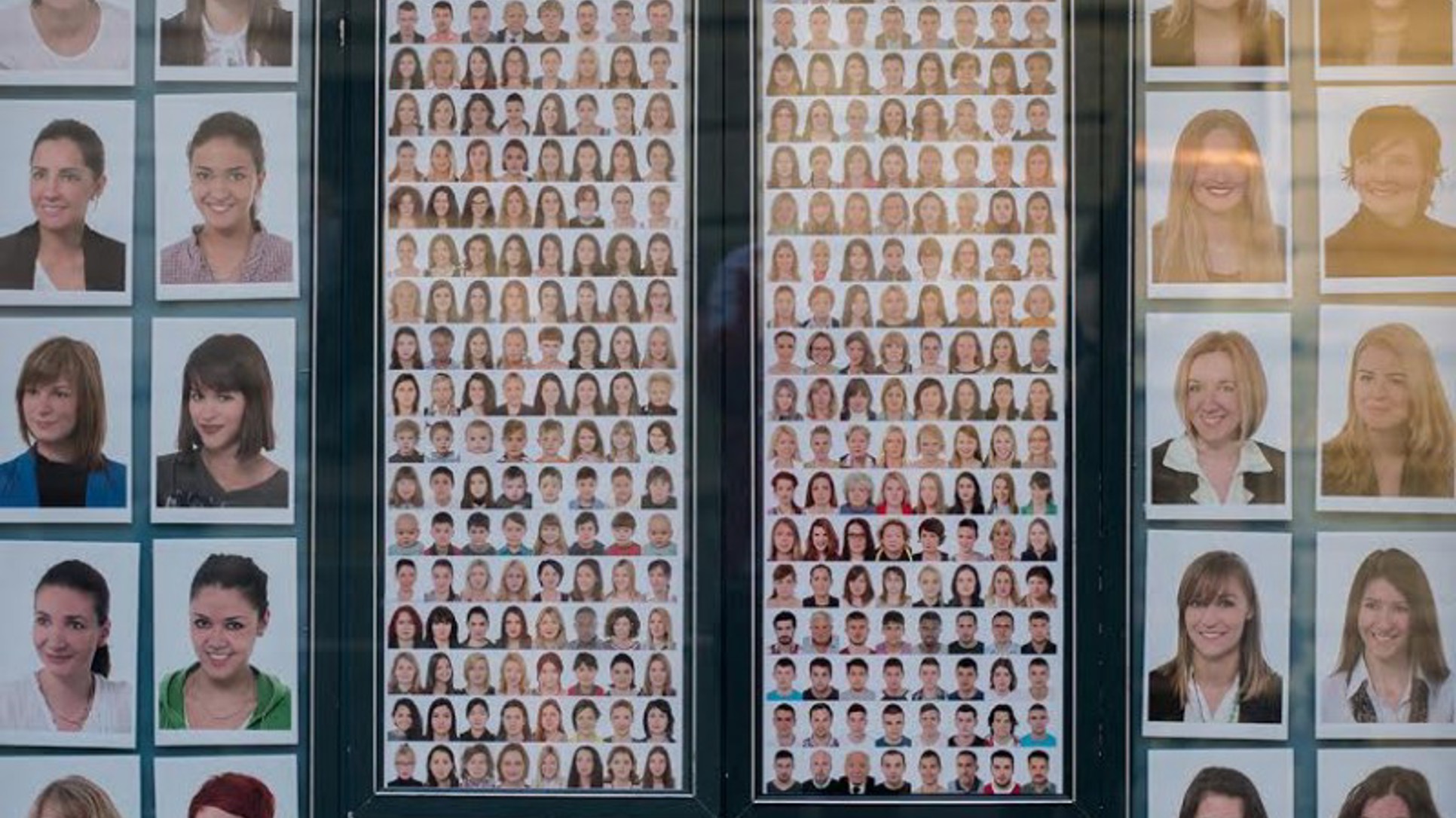

Da se podsjetimo: naš digitalni identitet su naše e-mail adrese, nalozi na društvenim mrežama, Apple ID, nalog kojim pristupamo poslovnom sistemu u kompaniji u kojoj radimo, nalog za e-banking, kao i razni drugi nalozi (računi, accounti) i predstavljaju nas u digitalnom svijetu na sličan način kako nas lična karta ili pasoš reprezentuju i verifikuju u analognom ili fizičkom svijetu. Digitalni identitet, za razliku od ovog analognog, opisan je sa mnogo više atributa (koje najčešće sami kreiramo) od analognog, čiji atributi su vrlo ograničeno pod našom kontrolom. Na kraju, ključna razlika je i u tome što jedna fizička osoba može imati jedan identitet u fizičkom svijetu, što ne važi za digitalni svijet, u kojem je gotovo pravilo da digitalnih identiteta imamo više.

Zloupotreba ili kompromitacija digitalnog identiteta može se desiti na mnogo različitih načina i sa različitim motivima. Dok ukradena lična karta ili pasoš mogu vrlo ograničeno da se koriste, a zbog vizuelne identifikacije (slika) i dosta teško, digitalni identitet ovih ograničenja uglavnom nema, što ga čini puno pogodnijim za zloupotrebu.

Neki od najčešćih načina i razloga za kompromitaciju ili zloupotrebu digitalnog identiteta su krađa ličnih podataka neke osobe (slika, poruka, e-mailova i slično), kompromitovanje ciljane osobe (recimo lažnim objavama na društvenim mrežama koristeći tuđi identitet), finansijska korist (najčešće krađom podataka o kreditnoj kartici ili podataka o pristupu bankovnom računu), pristup sigurnosno kritičnim podacima (najčešće upadom u poslovni sistem) ili onesposobljavanje nekog sistema. U posljednje vrijeme često se bilježi i krađa identiteta u igrama kako bi se preuzeli statusi koje neko ostvari igrajući igru duži vremenski. Ovo posljednje zvuči benigno i banalno, ali iskustva pokazuju da za pogođenog pojedinca (pretežno mlade osobe) može biti izrazito stresno i frustrirajuće.

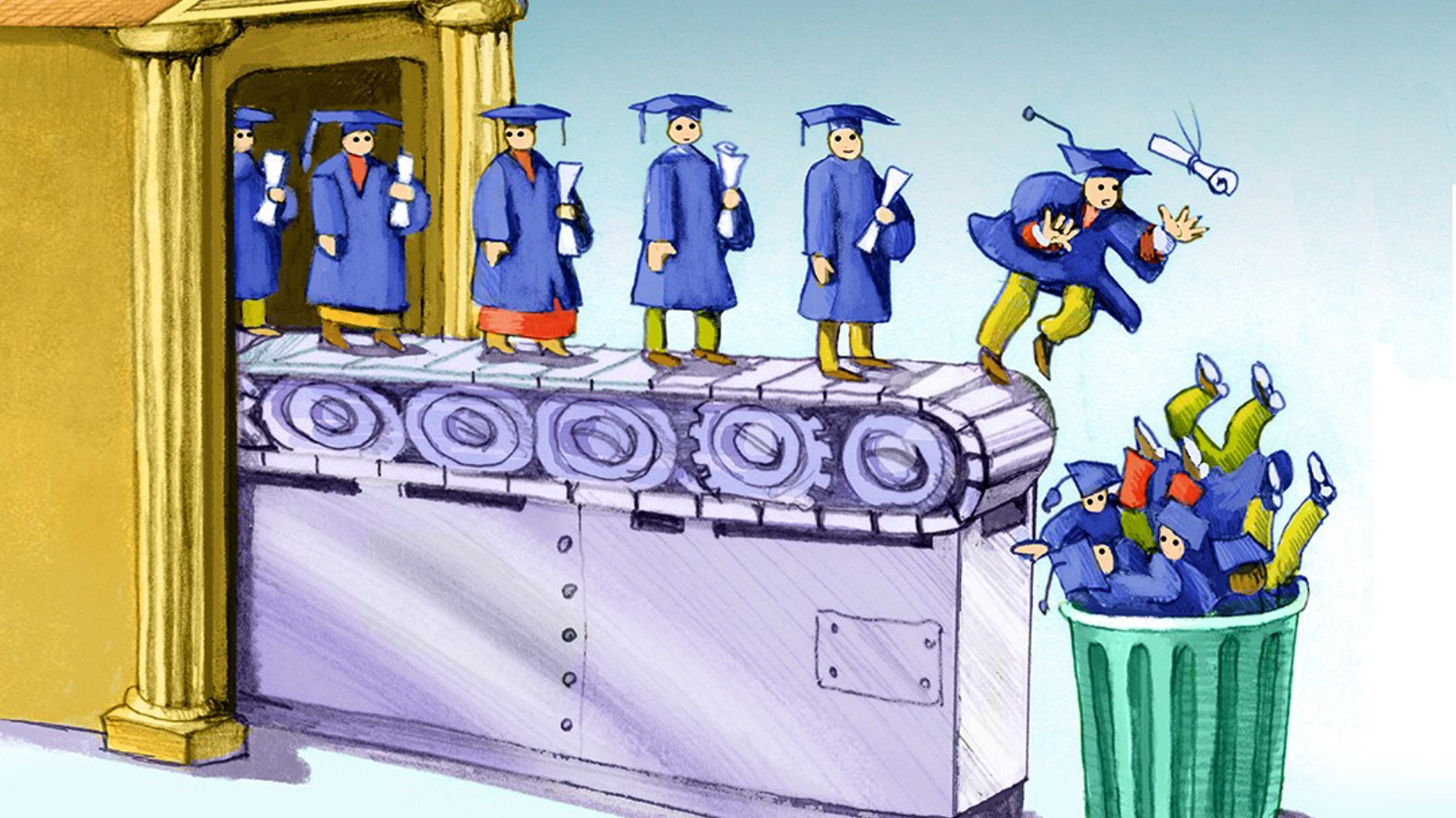

Ključni razlog zašto veliki broj napada na digitalne identitete uspije leži u lošem, pogrešnom ili nikakvom razumijevanju digitalnog identiteta kao takvog, njegovog značaja, te mogućnosti da se adekvatno zaštiti. Da pogledamo to malo sa praktične strane.

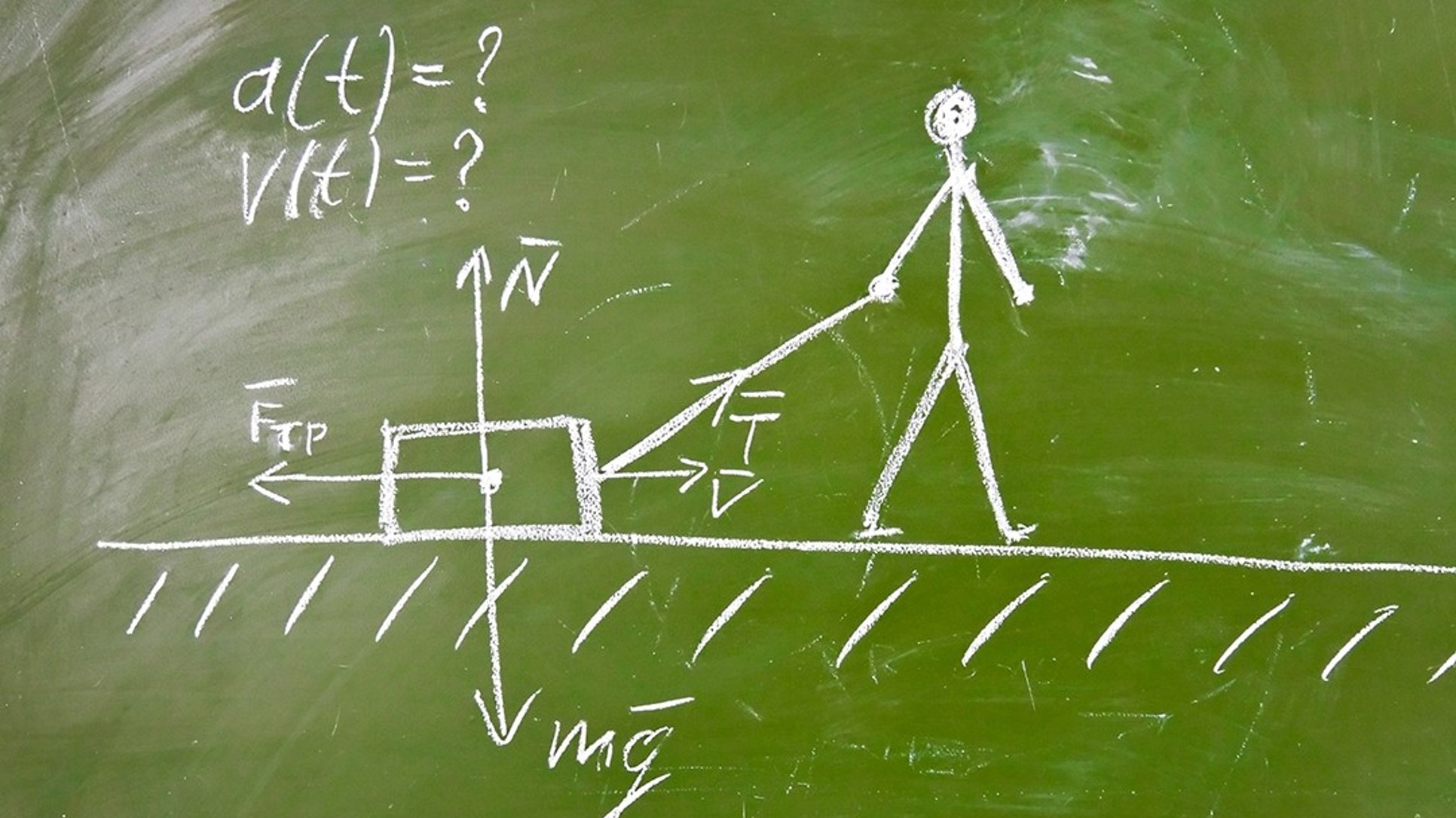

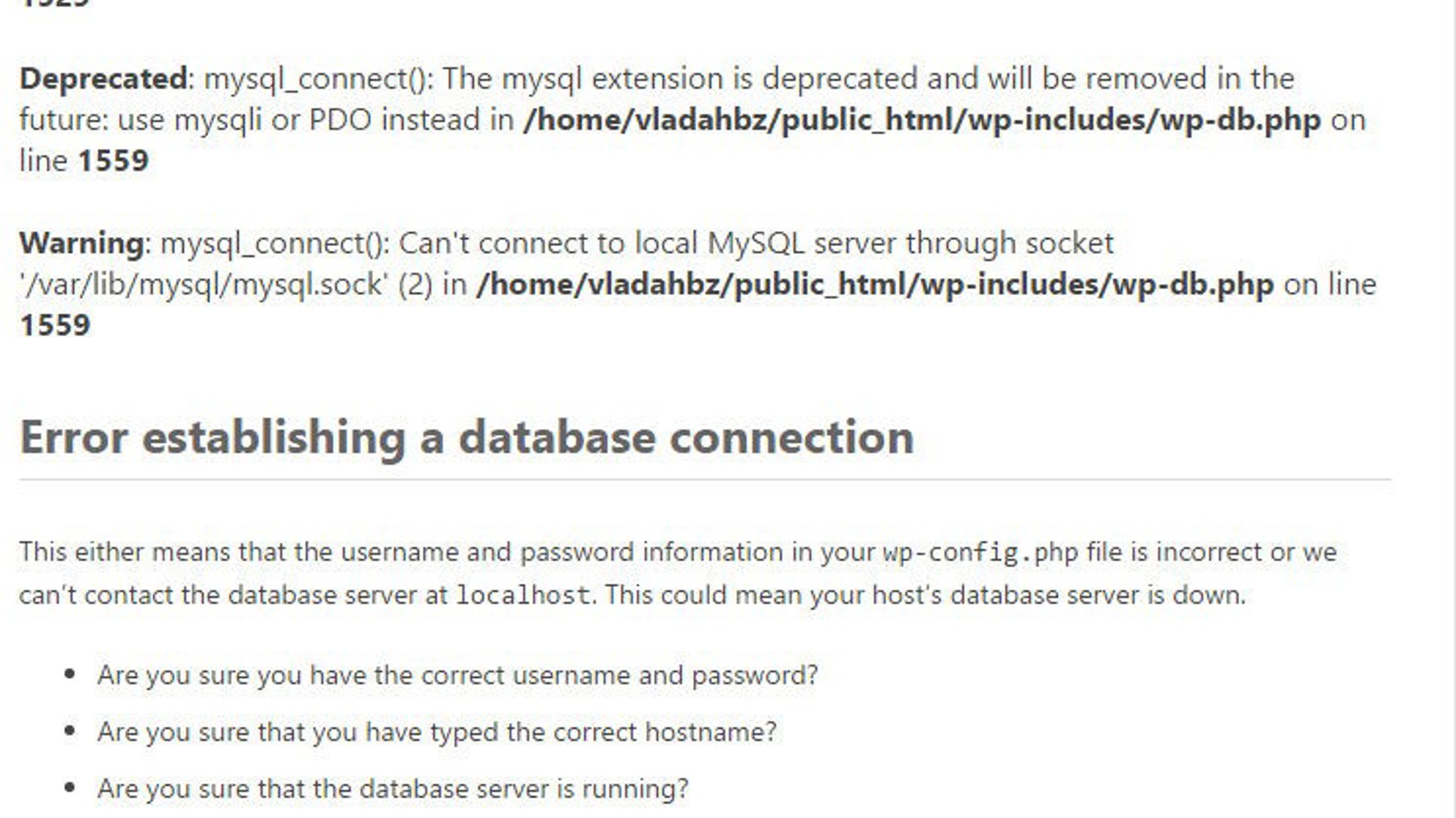

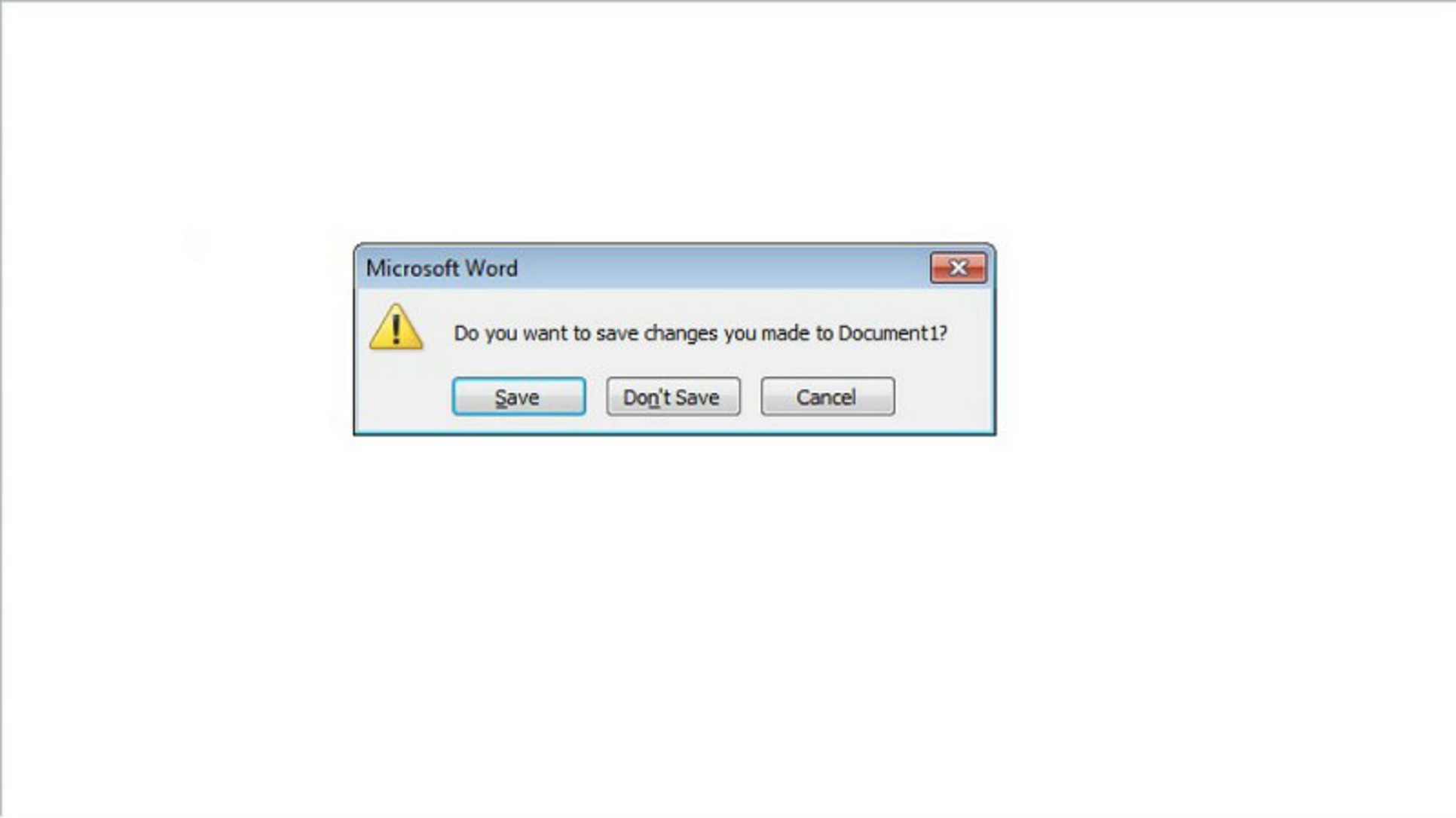

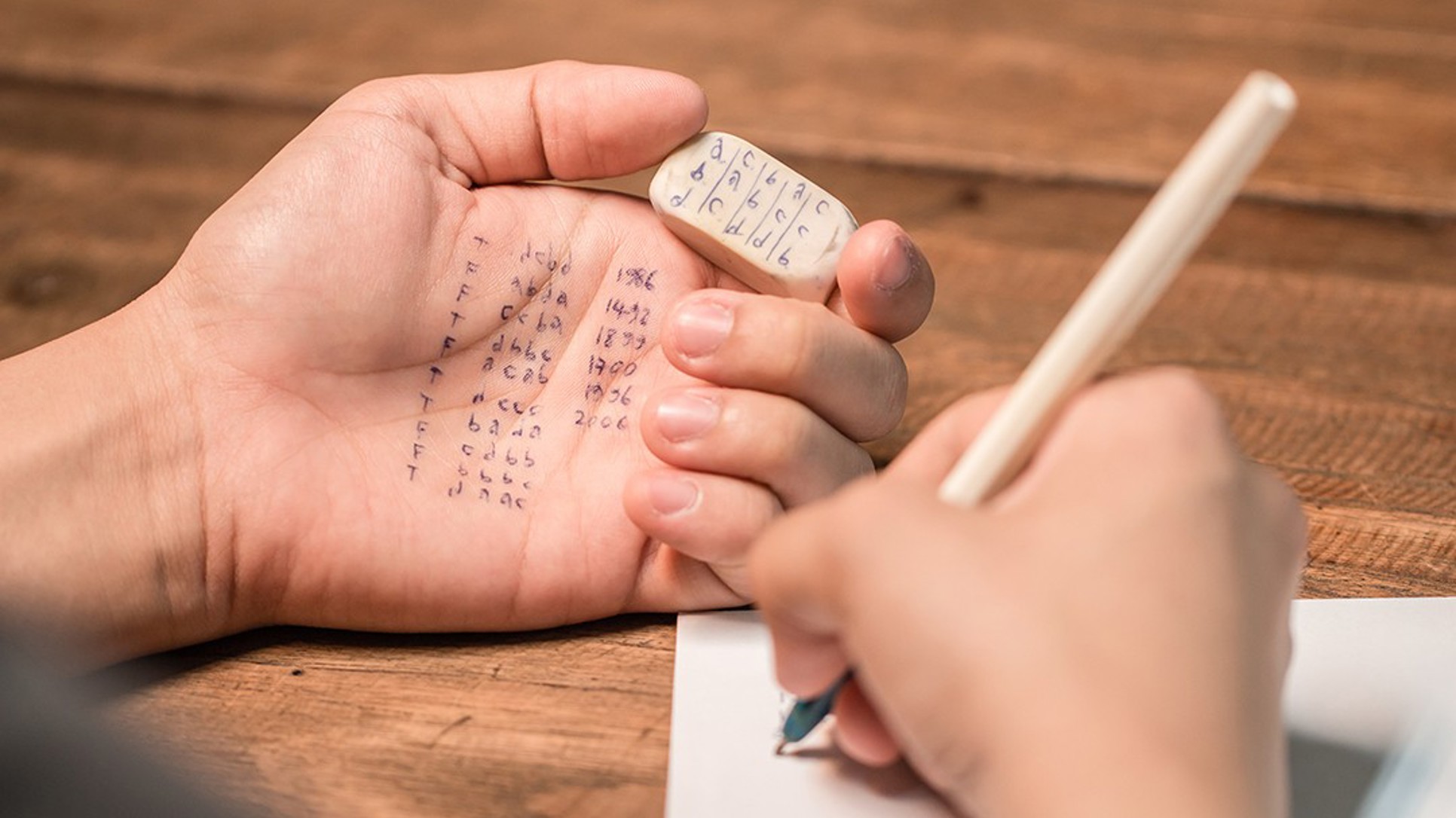

Najveći broj ljudi svoje digitalne identitete štiti kombinacijom korisničkog imena i lozinke koju sam odabere. Prilikom logovanja na bilo koji digitalni sistem ili servis (društvena mreža, elektronsko bankarstvo, poslovni sistem u kompaniji, privatni ili poslovni e-mail, igra i drugo) korisnik upisuje svoje korisničko ime (koje je najčešće ime korisnika, neki nadimak ili nickname i e-mail adresa), te lozinku. Time se potvrđuje identitet korisnika i njegovo vlasništvo nad konkretnim digitalnim identitetom koji postoji na konkretnom servisu. Pri tome je zapravo samo lozinka tajni podatak. Korisničko ime nije tajno, često je objavljeno u javnoj komunikaciji kao identifikator korisnika (npr. na društvenim mrežama), a i ako nije – uglavnom ga je lako pogoditi. Znači, naša lozinka je najčešće jedina linija odbrane (iako ne bi trebalo biti tako, o čemu ćemo malo kasnije u ovom tekstu). Lozinka je tajni podatak, poznat samo nama. Odabir dobre lozinke je nešto na čemu se najčešće griješi.

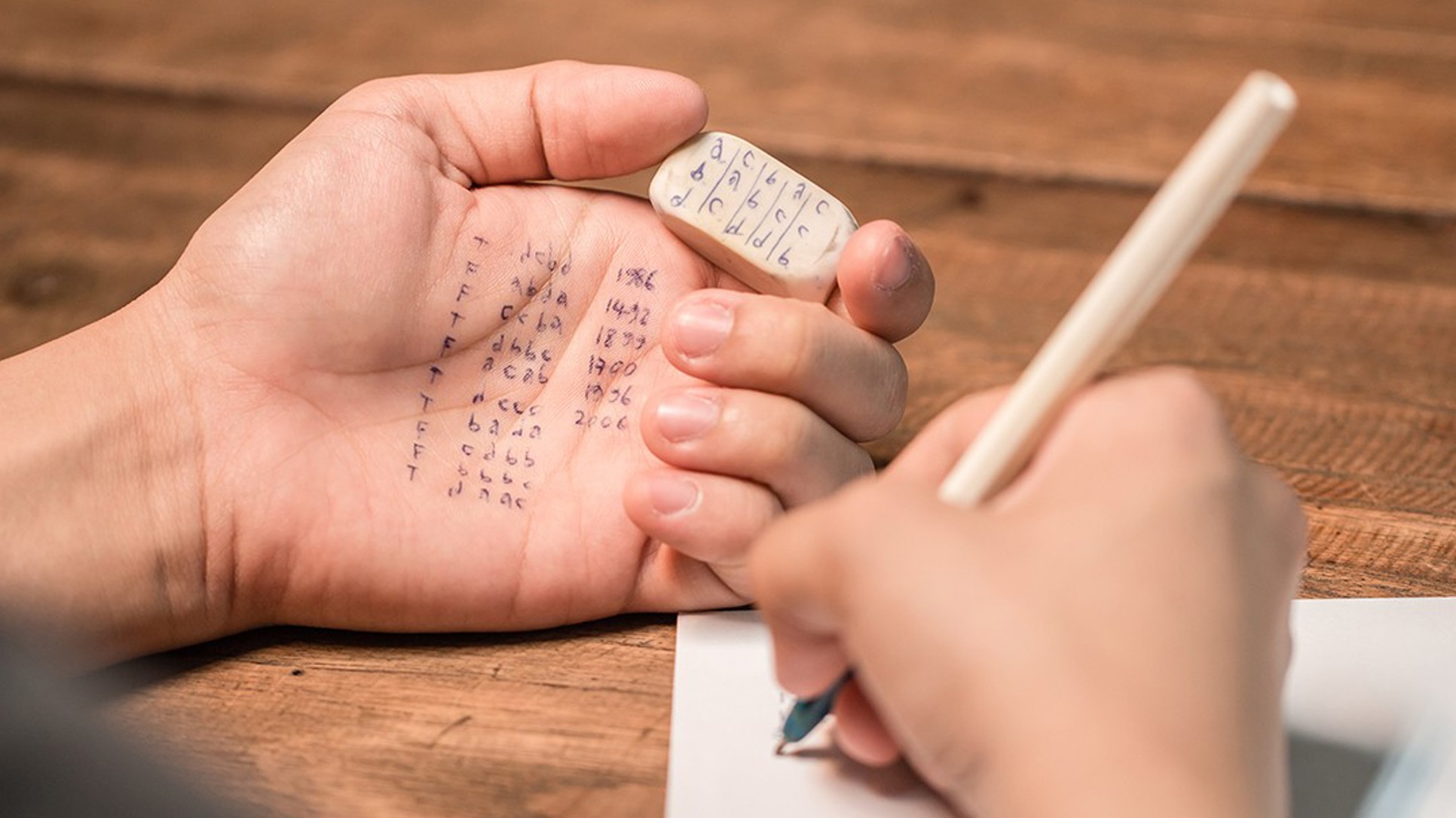

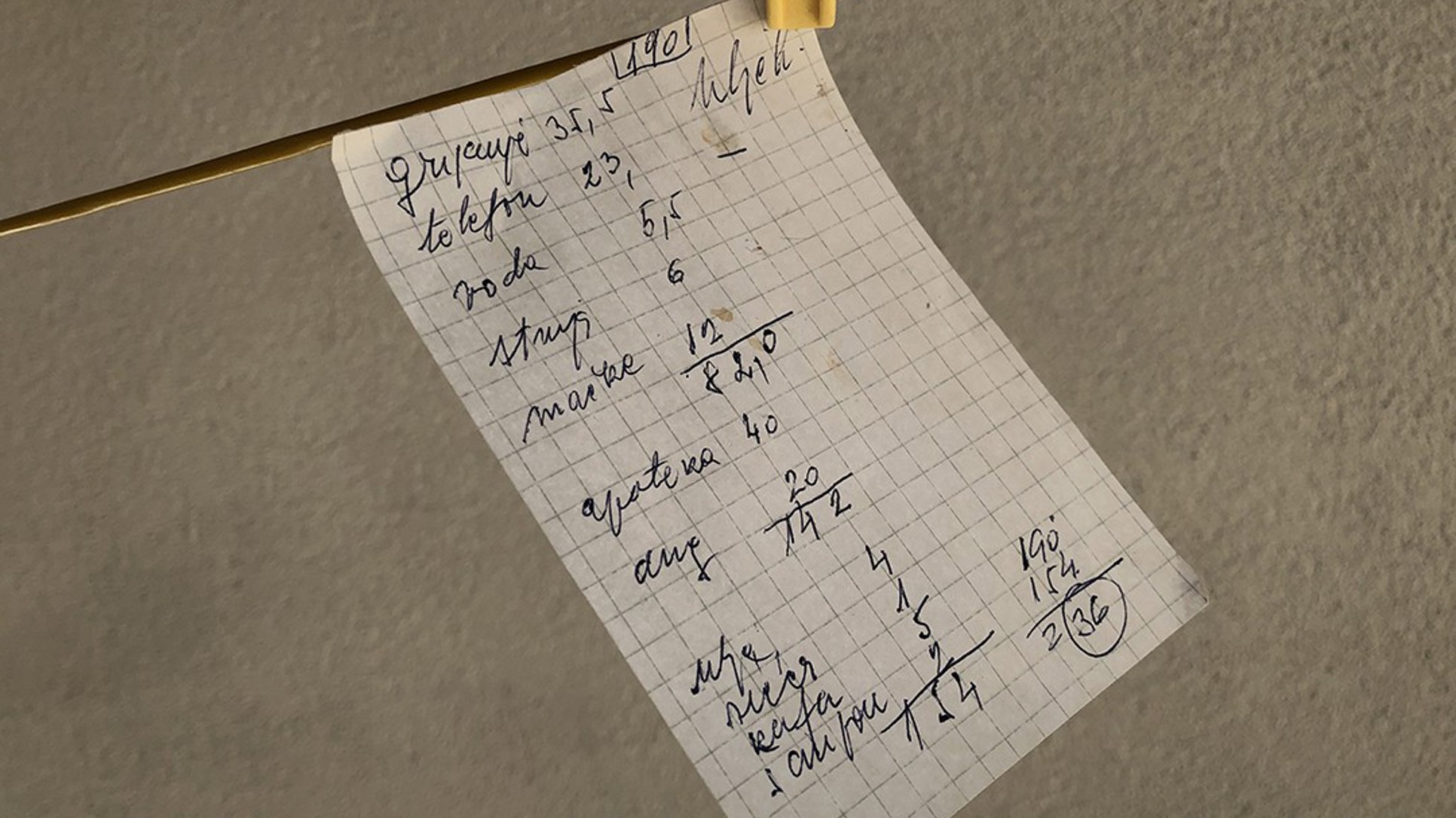

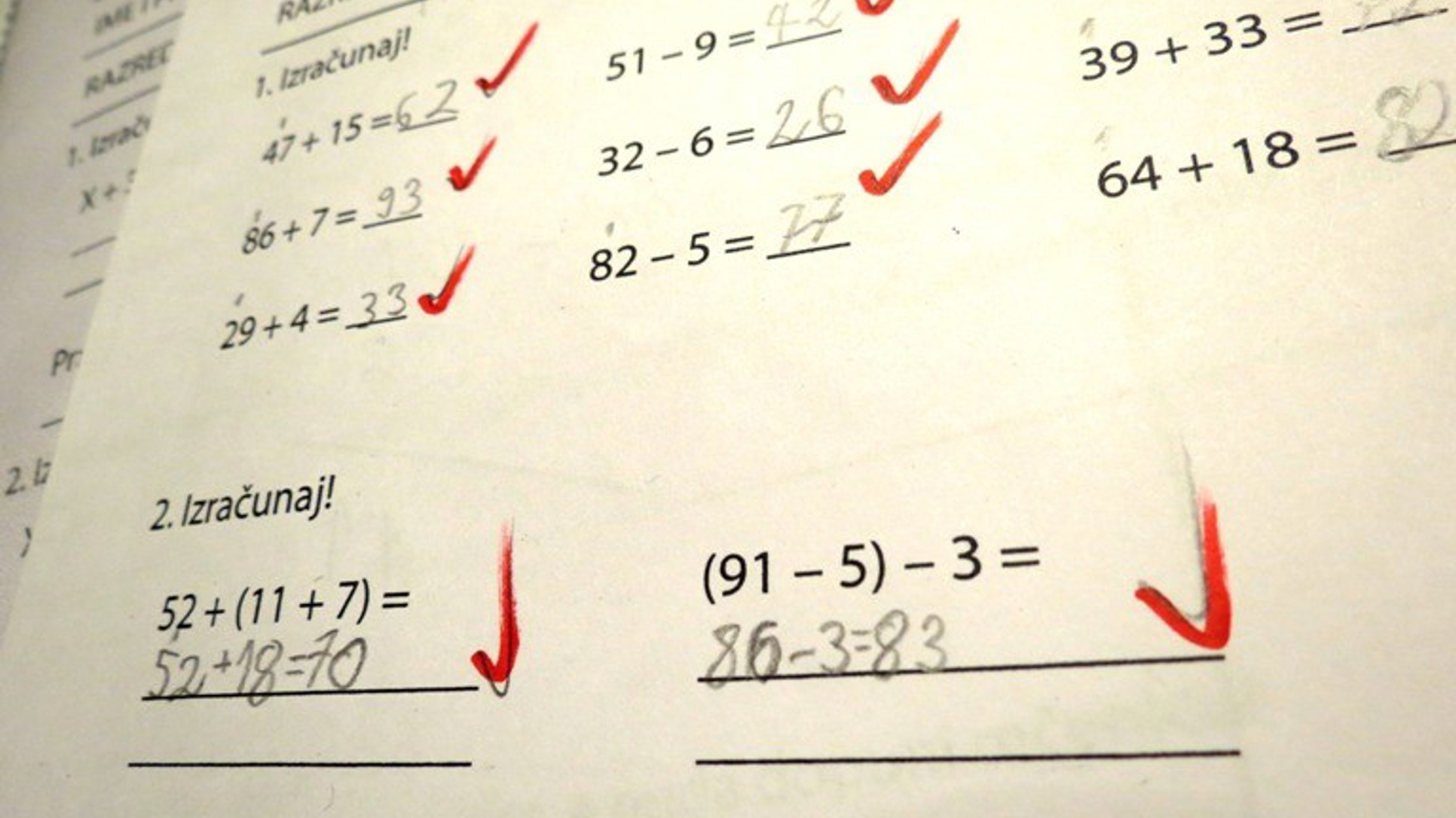

Na žalost, veliki broj ljudi bira veoma loše lozinke, koje je lako provaliti ili pogoditi, te ih ponekad i dijeli sa porodicom ili kolegama na poslu. Statistike pokazuju da lozinke najčešće sadrže ime samog korisnika u kombinaciji sa godinom rođenja, aktuelnom godinom, imenima djece, supružnika/partnera ili kućnih ljubimaca, grada i slično. Primjeri tih loših lozinki su: Damir1976, Sarajevo2023, Floki123, saraimia, i slično. One se korištenjem različitih tehnika probijaju unutar par sekundi. Ljudi ovakve lozinke najčešće biraju zato što su im lako pamtljive. Zbog činjenice da gotovo svaka osoba danas ima 4–5 ili više digitalnih identiteta stvar postaje komplikovanija – treba pamtiti više lozinki, što rezultira time da se na različitim identitetima koriste iste (ili vrlo slične) lozinke, a to je jako loša praksa.

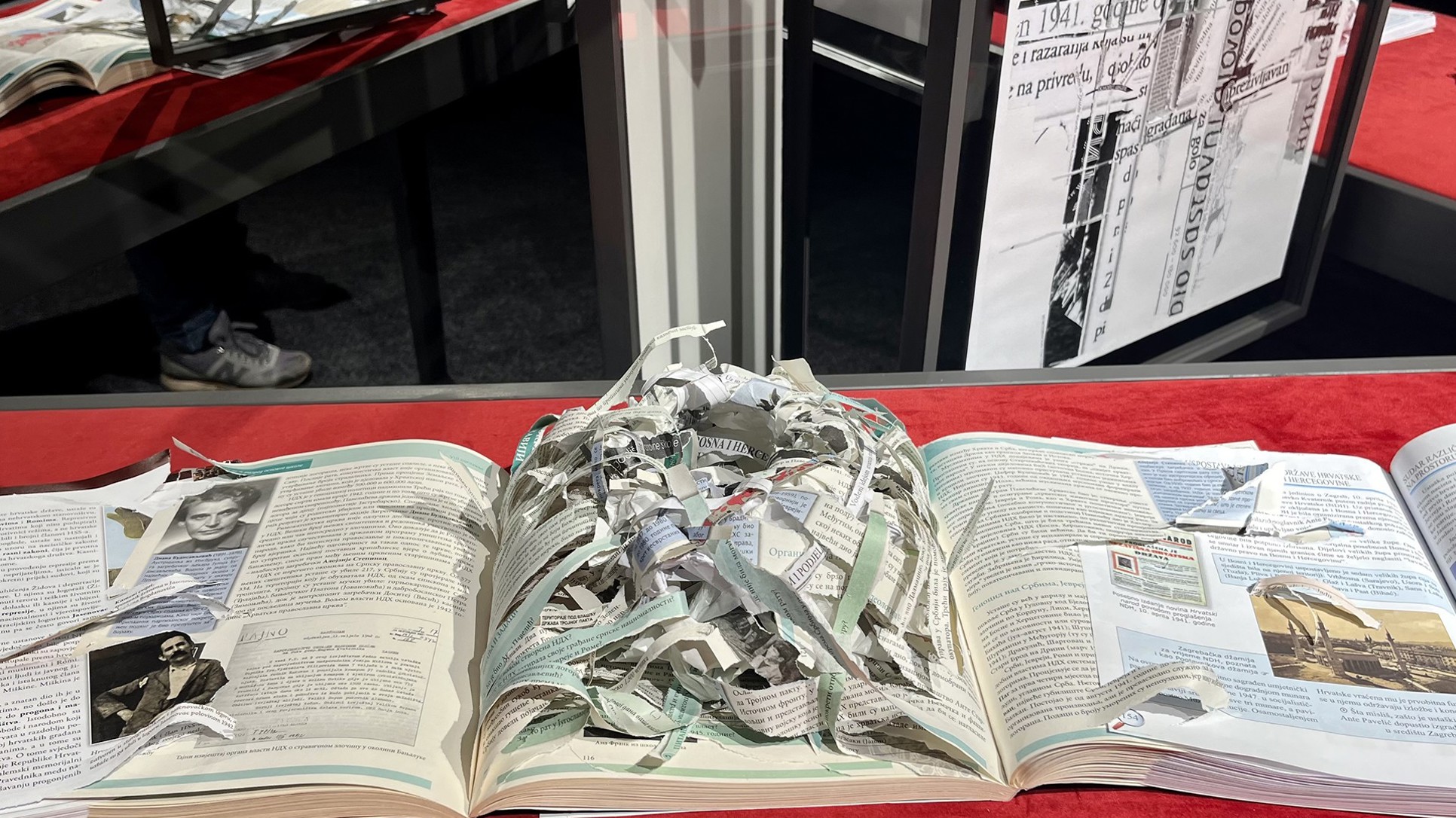

Šta je onda dobra lozinka? Dosta servisa na internetu danas i forsira kreiranje dobre lozinke na način da se sugeriše (ili nameće) korištenje kombinacije malih, velikih slova, brojeva i specijalnih znakova uz najmanje osam karaktera. Uzimajući to strogo, dobra lozinka bi bila recimo X23#Trf!33. Naravno, odmah se vidi da je ovakve lozinke teško pamtiti, čak i ako imamo samo jednu, a o više da i ne govorimo. Ipak, postoje dobre lozinke koje i nije teško zapamtiti. Na primjer lozinka Skolegijum2023 je loša (ali lako pamtljiva), dok je lozinka Sk01eg!jum2o23! dobra, te i dalje lako pamtljiva jer je zadržana osnovna riječ, ali su umjesto nekih slova iskorišteni grafički slični brojevi ili obrnuto, te dodani i specijalni znakovi.

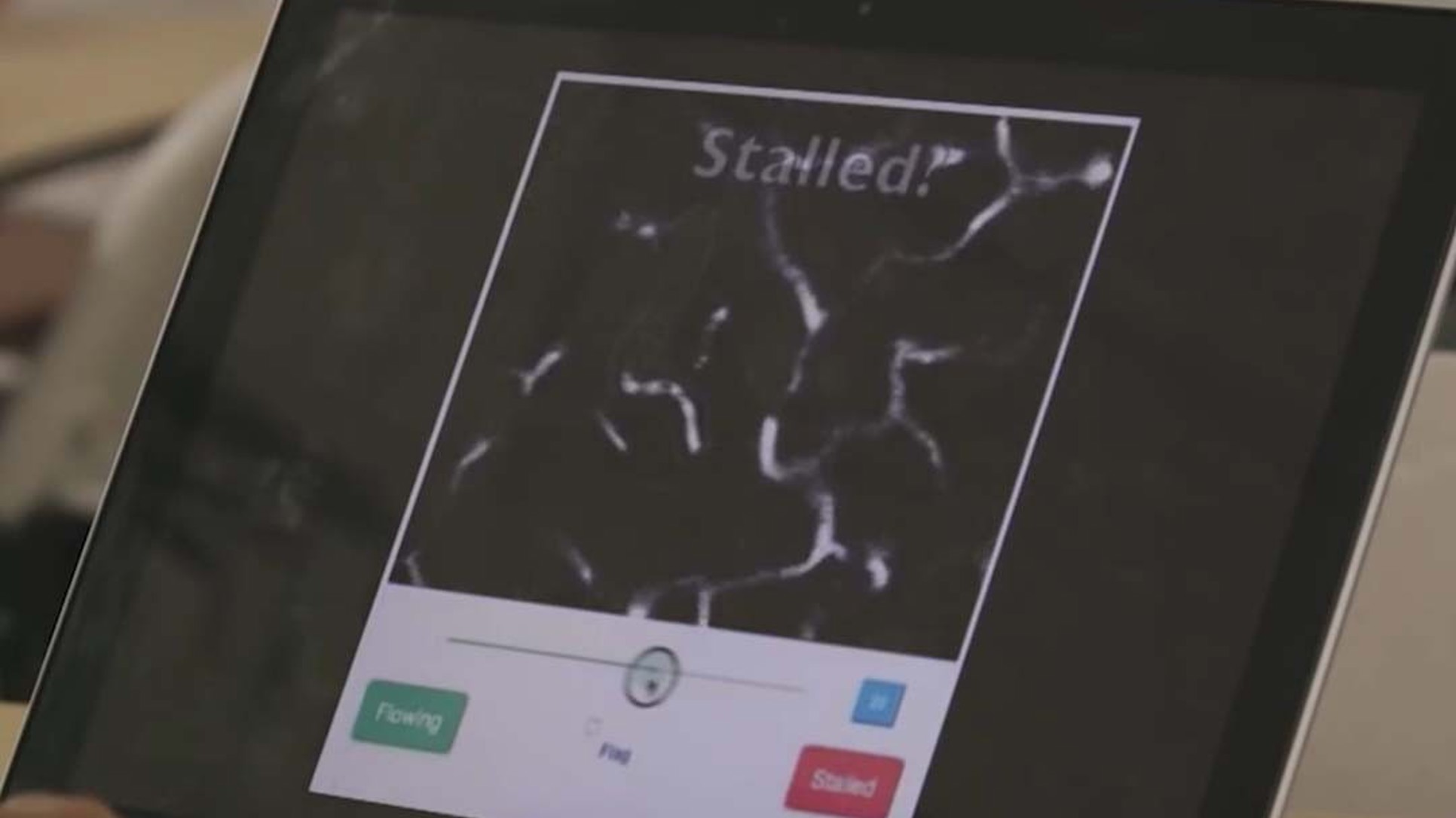

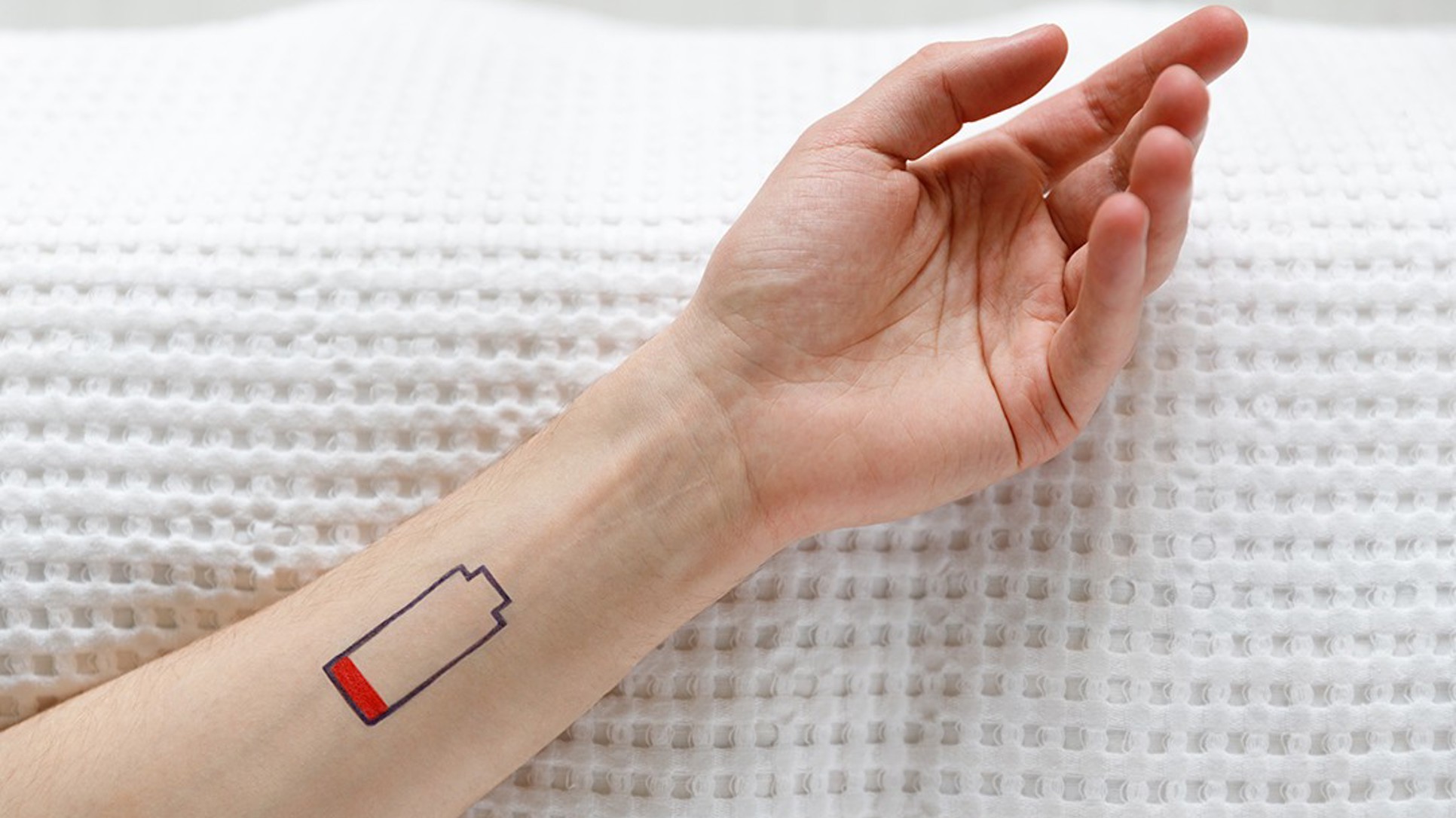

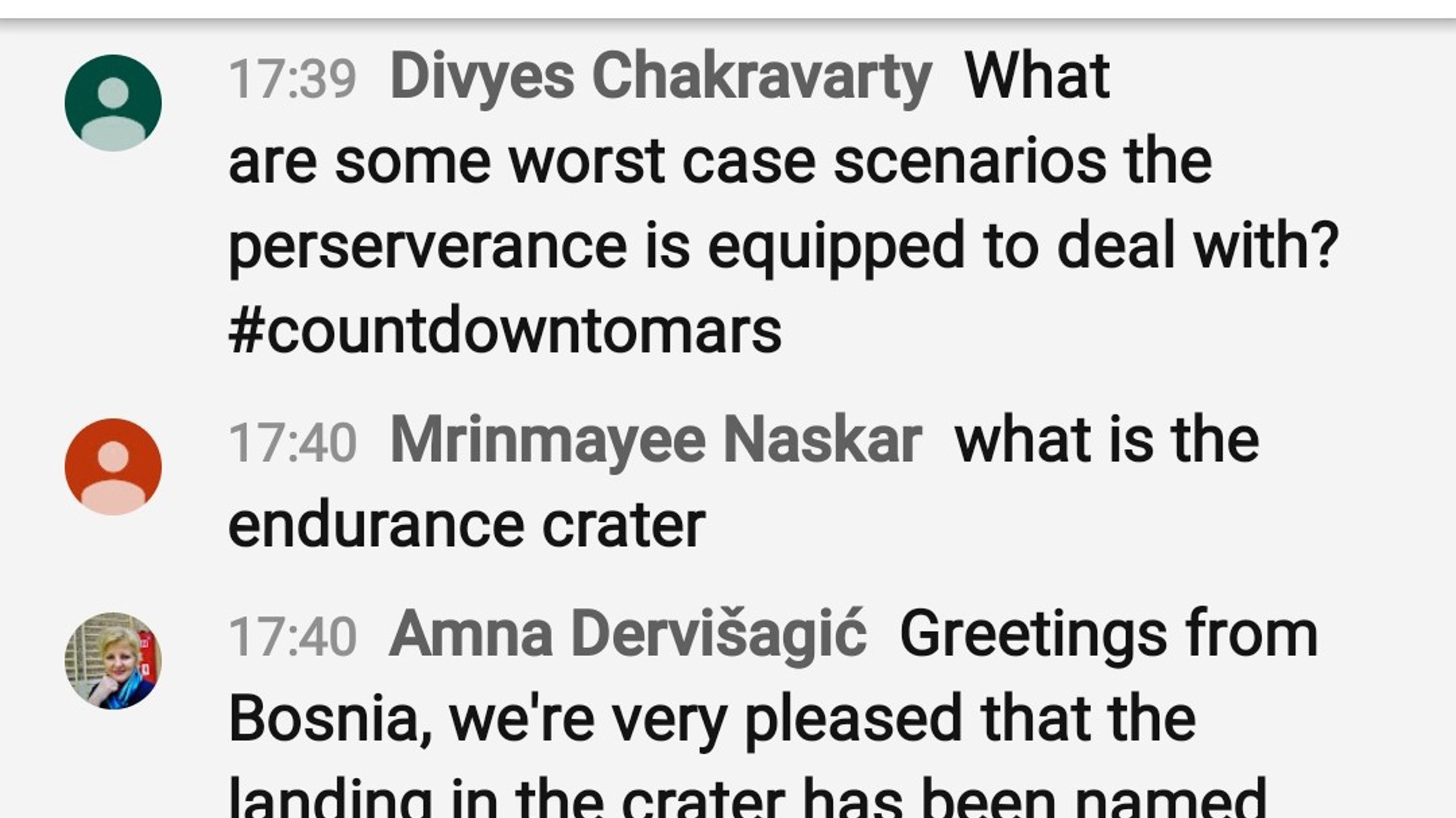

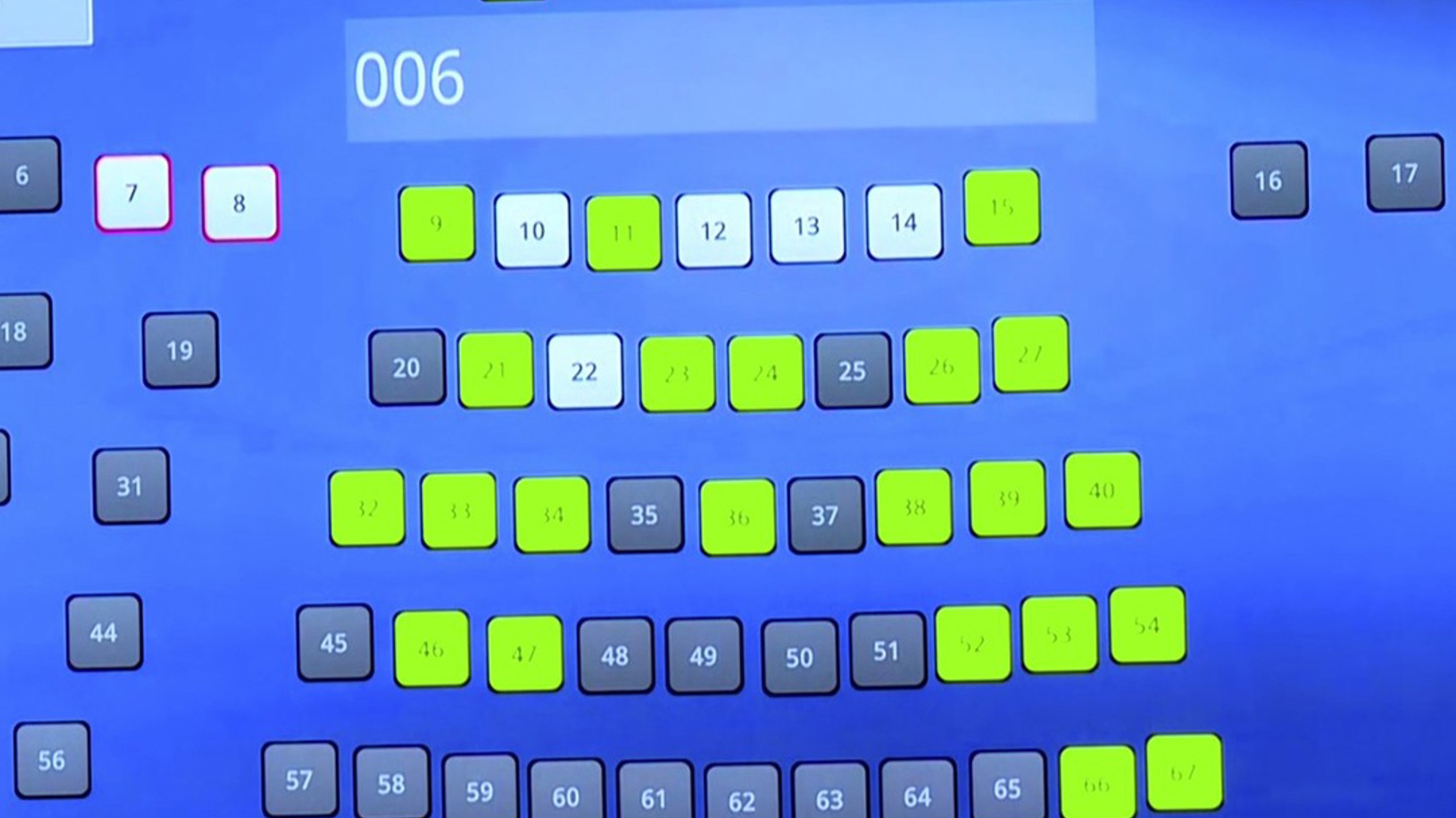

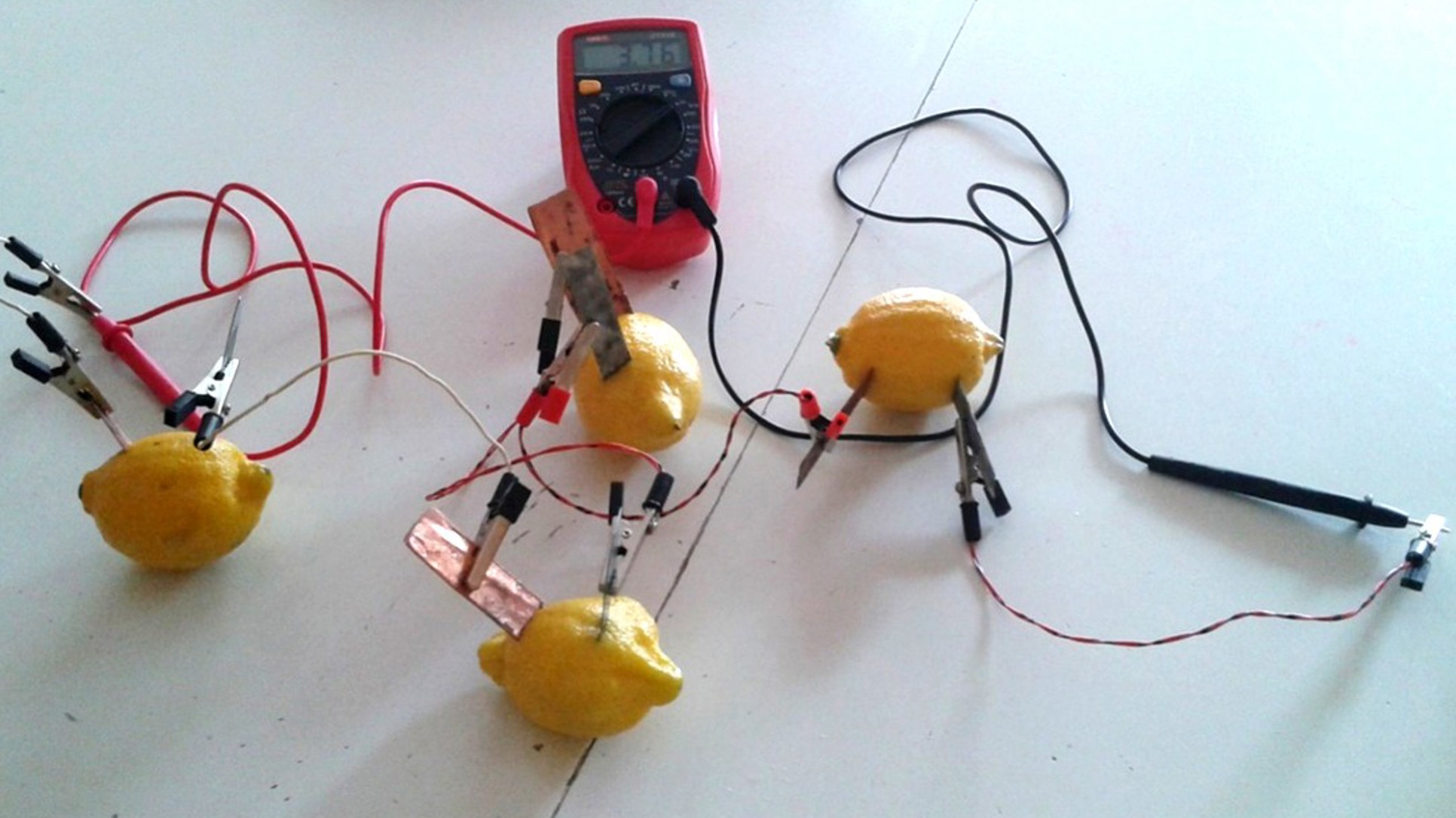

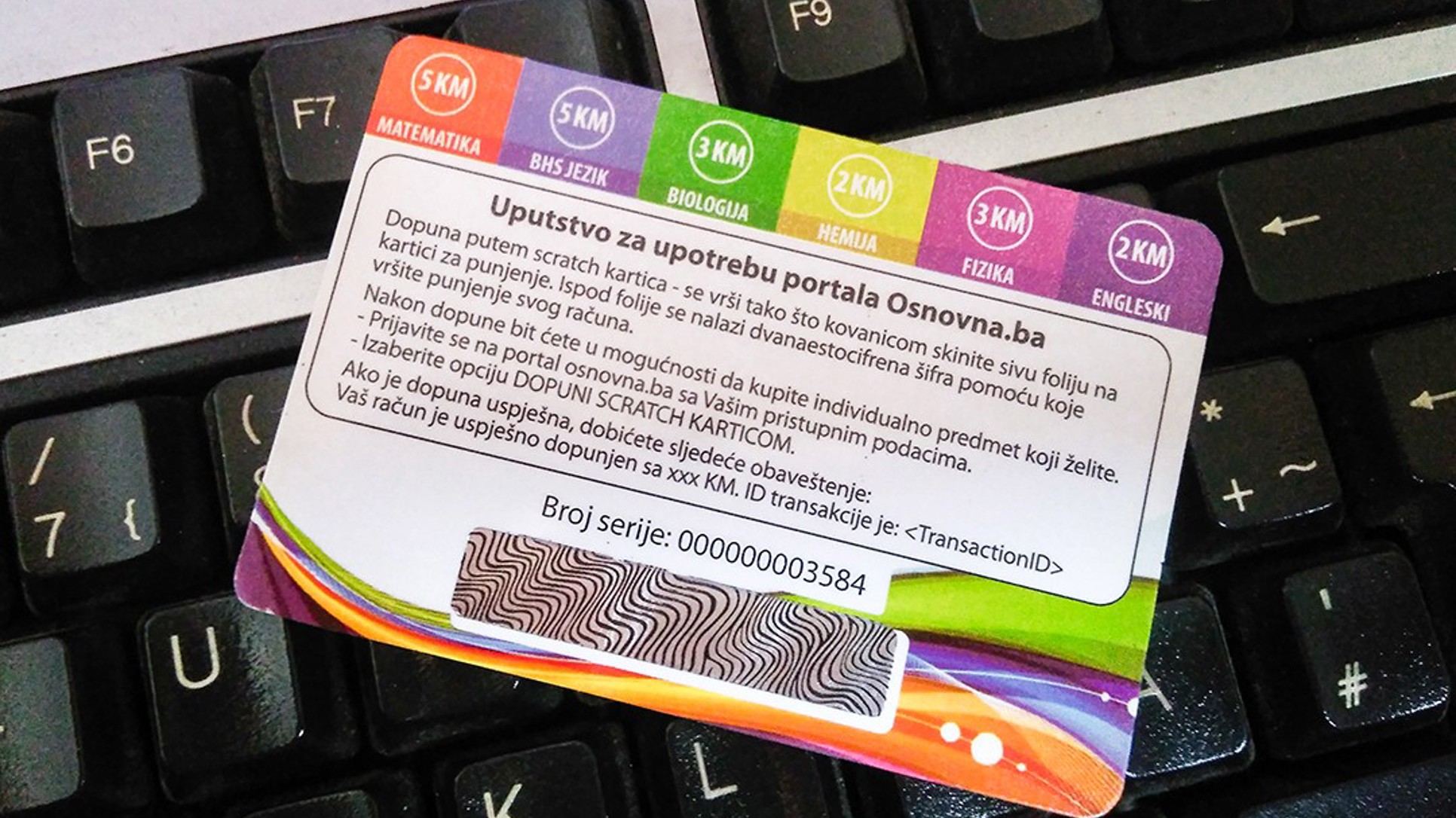

Ipak, današnji aktuelni sigurnosni standardi govore da lozinke generalno (čak i one dobre) nisu dovoljne za visok stepen zaštite jer i tehnologije za kompromitovanje i probijanje lozinki napreduju. Naravno, mnogo je sigurnije da imate dobru lozinku nego lošu, ali to nije sve što možete (i trebate) uraditi. Već neko vrijeme većina poznatih servisa u digitalnom svijetu omogućava korištenje takozvane višefaktorske autentifikacije prilikom verifikacije identiteta. Zvuči komplikovano na prvi pogled, ali zapravo nije. Višefaktorska autentifikacija ojačava mehanizam verifikacije našeg digitalnog identiteta na još jedan način osim korištenja samo lozinke. Taj dodatni mehanizam potvrde najčešće se realizuje tako što nakon upisivanja korisničkog imena i lozinke na mobilni telefon dobijete ili upit da potvrdite logovanje unutar odgovarajuće aplikacije ili putem SMS-a dobijete jednokratni kod koji je potrebno upisati nakon upisivanja lozinke. Taj kod mogu da generišu i aplikacije ili token uređaji (koriste ih neke banke). Na taj način proces verifikacije identiteta se usložnjava, ali mu se istovremeno značajno podiže sigurnost, jer ako nam neko i sazna ili provali lozinku, neće moći da se loguje na neki servis dok ne dobije i pristup našem mobilnom telefonu. To je dosta teže, posebno zato što su ljudi danas jako vezani za svoje mobilne telefone i izrazito neskloni da ih dijele sa bilo kim, za razliku od lozinki koje se i danas ponekad dijele, iako nikako ne bi trebalo.

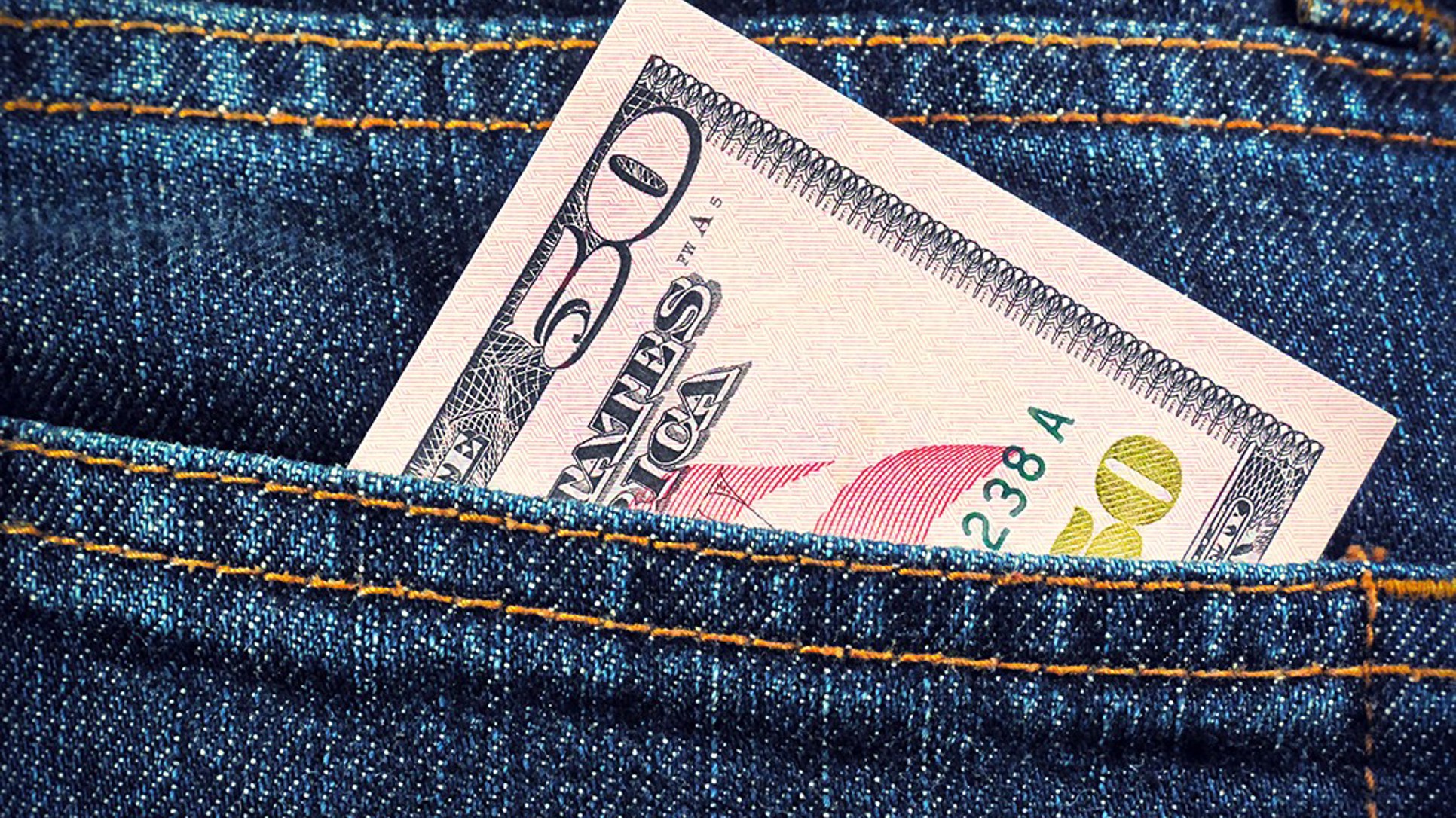

Većina najčešće korištenih digitalnih servisa danas podržava višefaktorsku verifikaciju identiteta (engl. multi-factor authentication) i apsolutno je preporuka da se ova opcija aktivira. Time se sigurnost značajno podiže, a sam proces verifikacije traje tek nekoliko sekundi duže. Danas i sve više banaka koristi ovaj mehanizam prilikom korištenja kartica za online kupovinu. Nakon upisivanja broja kreditne kartice, korisniku će na telefon koji je prijavio banci biti poslat kod kojim treba da potvrdi transakciju. To je jako dobra praksa jer značajno otežava zloupotrebu broja kartice prilikom online korištenja.

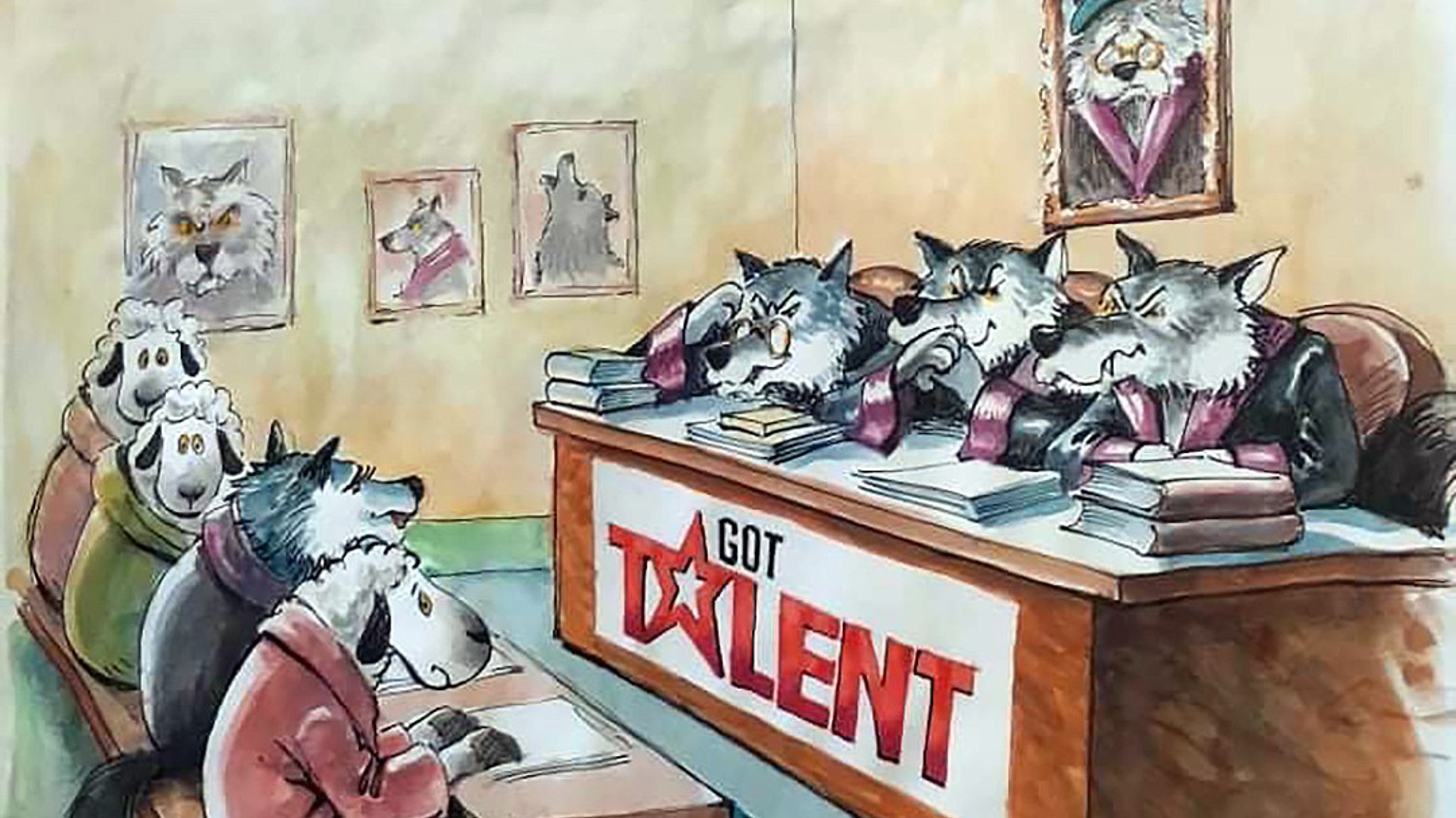

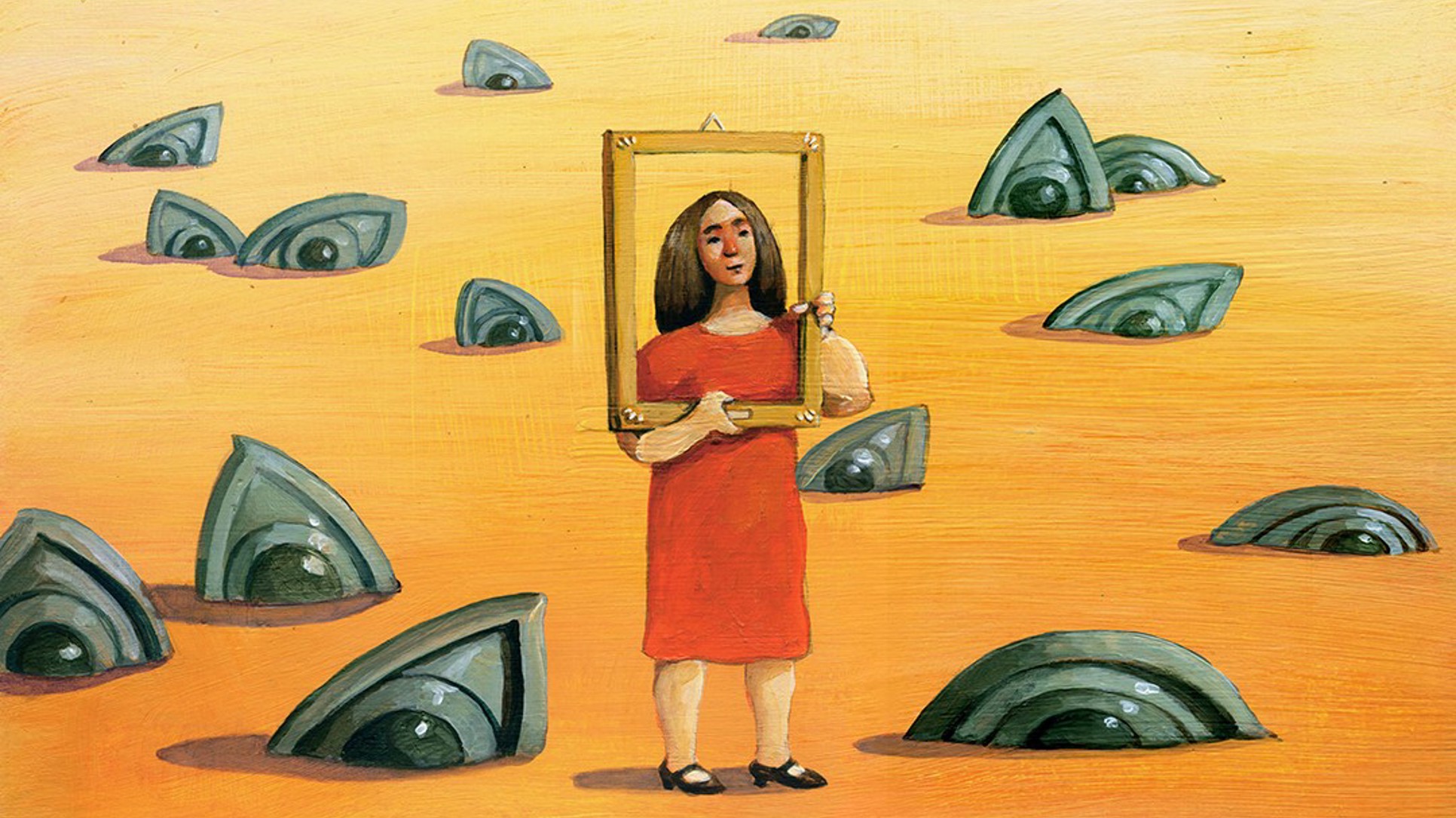

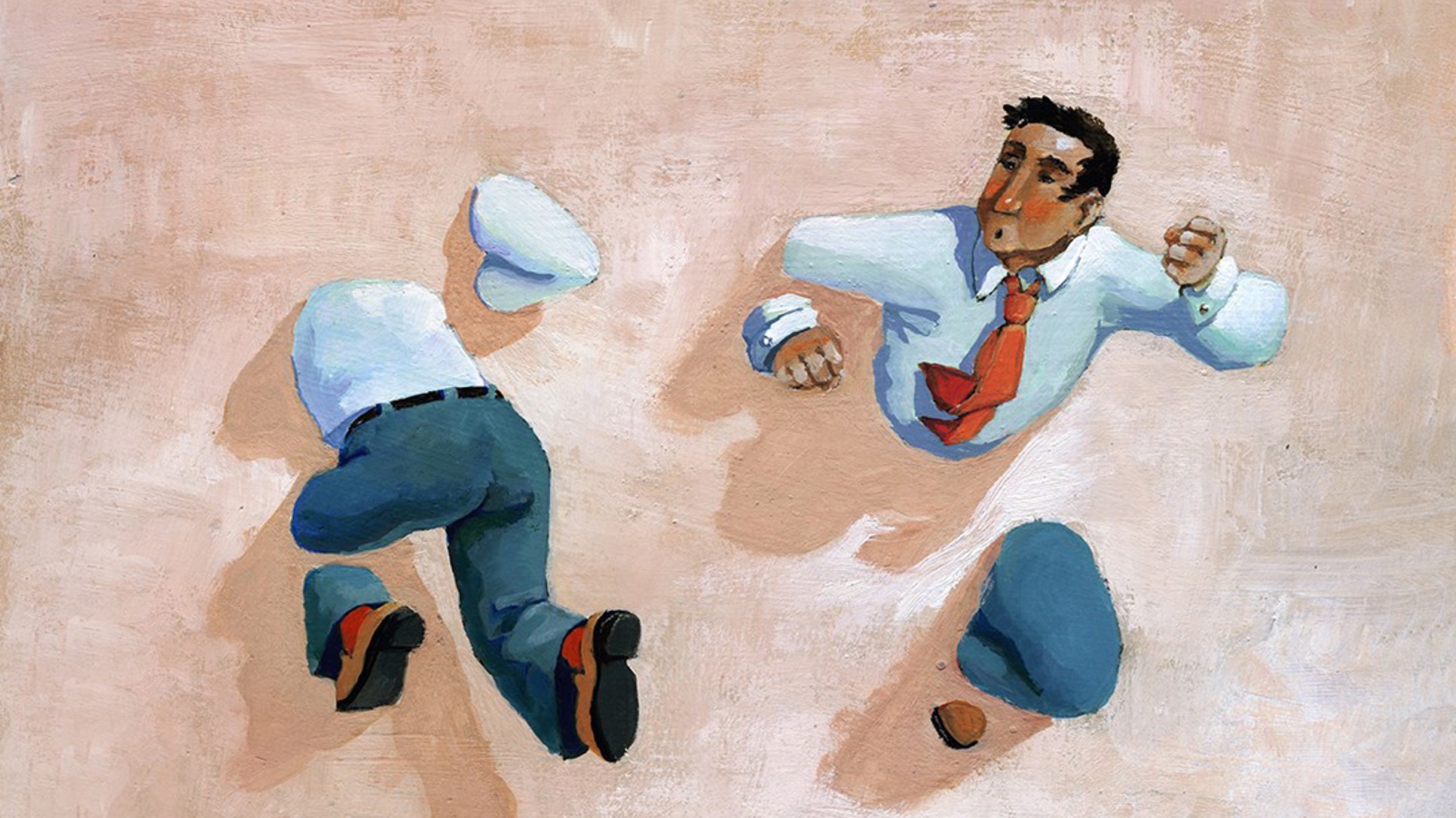

Naravno, napadači pokušavaju i ovome da doskoče. Rijetko se odlučuju na to da ukradu mobilni telefon putem kojeg se vrši dodatna potvrda logovanja, ali se zato obilato koriste metode socijalnog inžinjeringa kako bi se korisnik naveo da sam uradi ono što napadač želi. Nasuprot vjerovanju da se prilikom ove vrste napada koriste jako sofisticirane tehnologije, kod napada na pojedince (pogotovo one nedovoljno educirane) primarno se koristi socijalni inžinjering. Kako to funkcioniše? Metode socijalnog inžinjeringa fokusiraju se na to da se dovođenjem žrtve u zabludu, ili izgradnjom lažnog odnosa povjerenja, žrtva navede da napadaču svjesno ili nesvjesno otkrije podatke koji su mu potrebni. Na taj način i one dobre lozinke postaju loše, jer u slučaju kada žrtva sama lozinku saopšti napadaču – spasa obično nema. Postoji više primjera napada socijalnim inžinjeringom:

- Obavijest (najčešće putem e-maila) da vam je zaključan nalog na nekoj mreži koju koristite, te da je potrebno da ponovo upišete svoju lozinku kako biste navodno otključali svoj nalog;

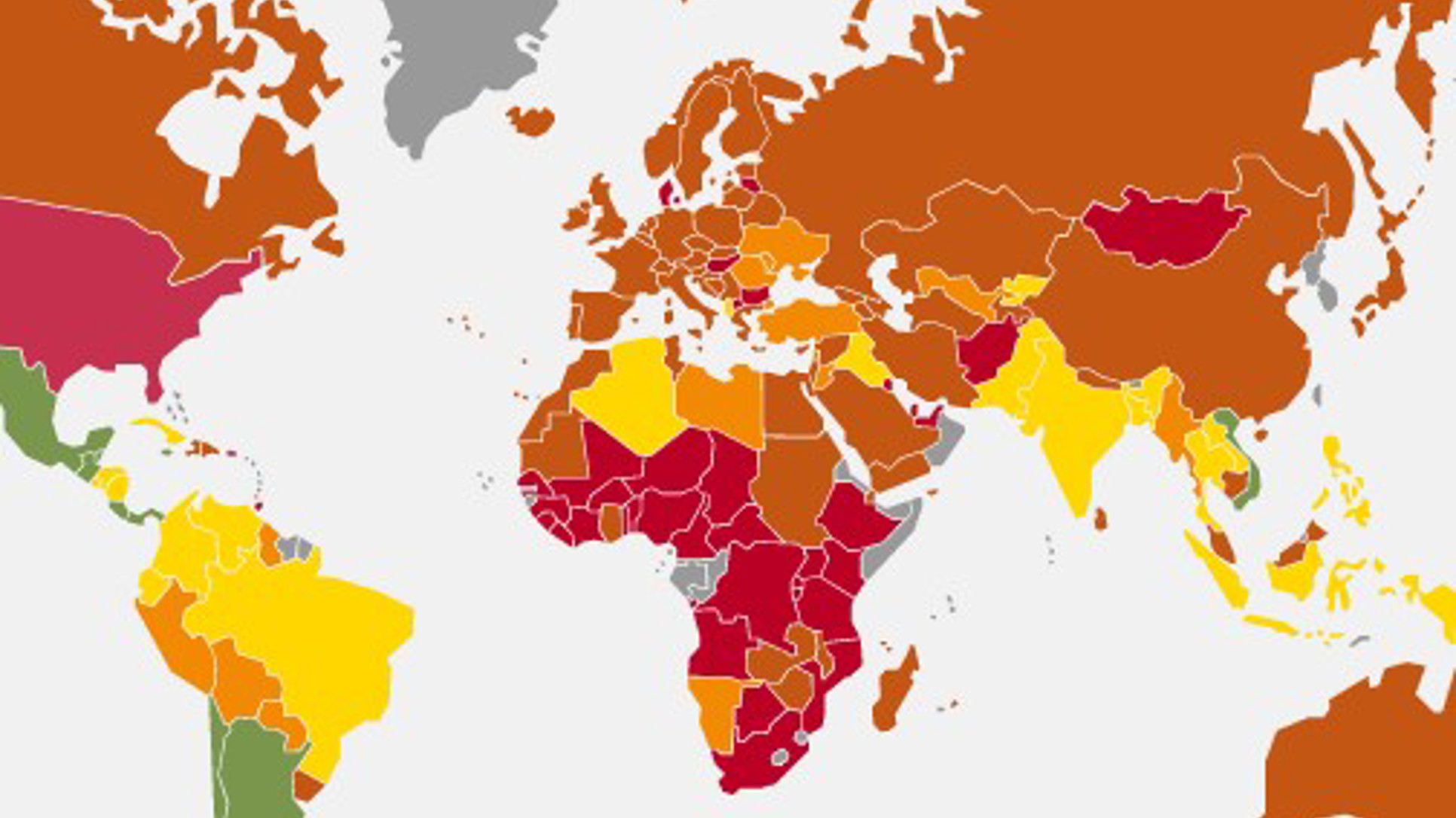

- Obavijest da se neko iz neke daleke zemlje (danas se najčešće koristi Rusija) ulogovao na vaš nalog na, recimo, Facebooku i da treba to da spriječite upisivanjem vašeg korisničkog imena i lozinke;

- Poziv lažnog IT službenika kompanije u kojoj radite, pri čemu se traži vaše korisničko ime i lozinka radi navodnih radova na nadogradnji sistema;

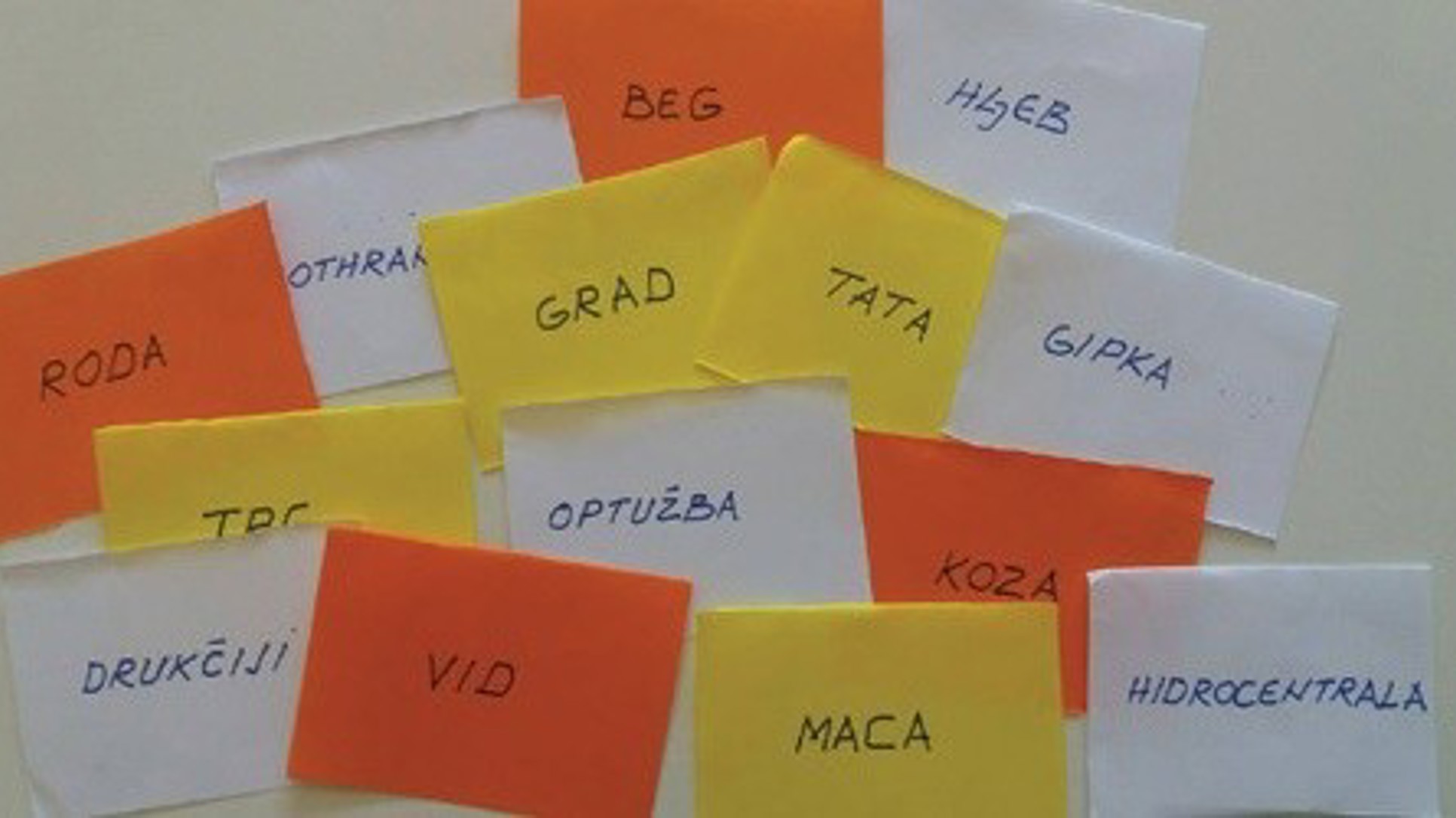

- Obavijest da ste optuženi za neko krivično djelo, te da je potrebno da se ulogujete na sajt policije da biste napisali obrazloženje ili svoju odbranu; ovo je postalo učestalo u posljednje vrijeme i vrlo je bitno znati da niti jedna policija ne koristi ovu metodu za saslušavanje okrivljenih;

- Obavijest o lažnoj novčanoj nagradi, nasljedstvu ili pošiljci koju ste dobili, a za koju je potrebno da se ulogujete na neki sajt da biste potvrdili njen prijem;

- Obavijest da vam je s kartice naplaćeno XXX KM za nešto što niste kupili i link putem kojeg možete otkazati transakciju, ali se pri tome morate logovati na sistem elektronskog bankarstva;

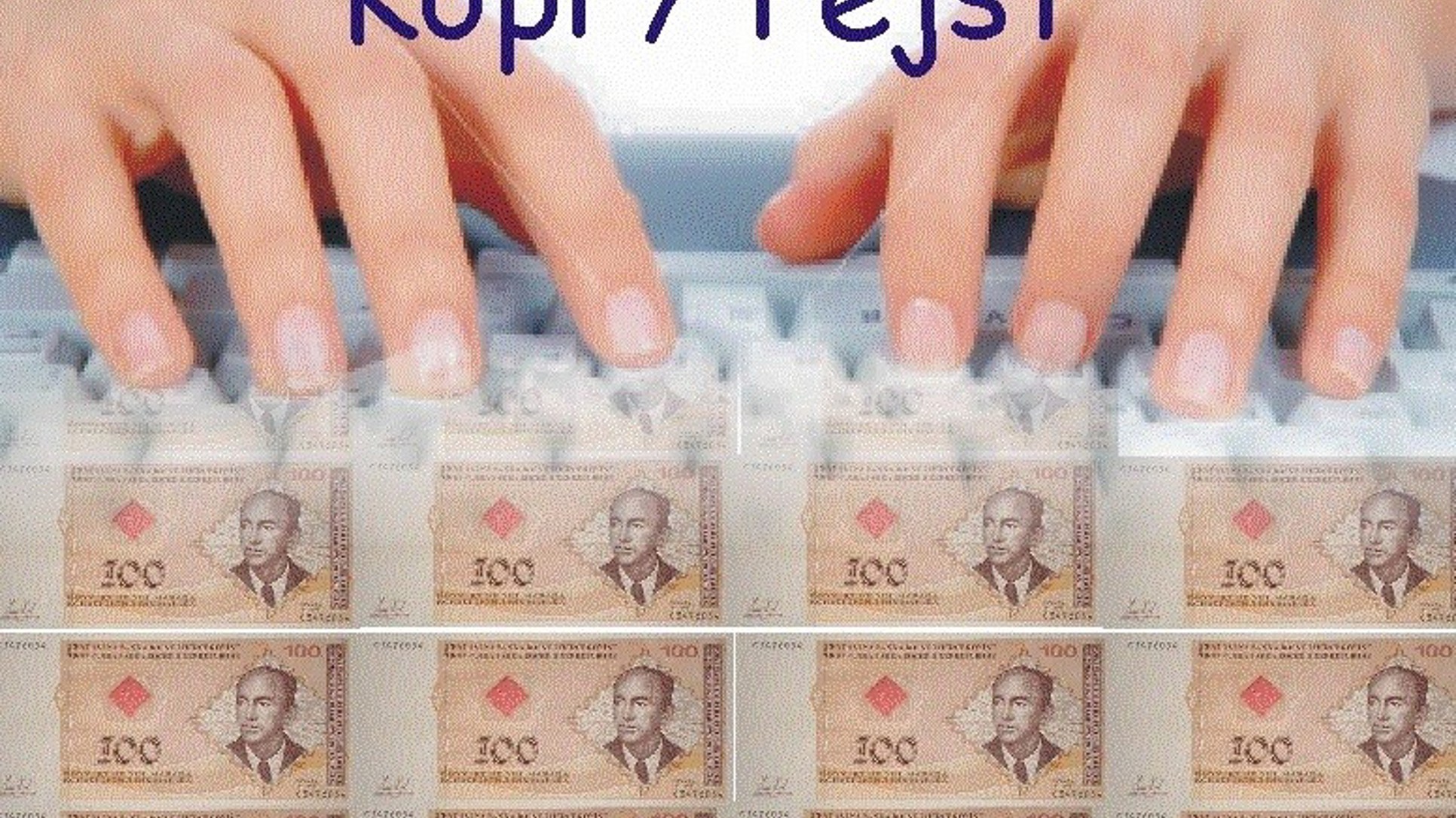

- Obavijest putem e-maila ili na nekom sajtu da vam je računar zaražen virusom i da treba da hitno skinete softver za čišćenje virusa sa ponuđenog linka. Softver koji se na ovaj način instalira je najčešće tzv. keylogger koji od tog momenta prati, bilježi i šalje napadaču sve što kucate na tastaturi i na taj način brzo uhvati i vaše lozinke, brojeve kartica i slično.

Kao što se može vidjeti, ovim idejama je samo nebo granica i ovdje su navedene samo neke koje se najčešće pojavljuju. One evoluiraju svakodnevno, ima ih sve više, vrlo su dobro lokalizirane i na naš jezike (ili jezike), a sajtovi koji se koriste za zavaravanje korisnika vrlo vjerno kopiraju originalne. Svi navedeni (kao i mnogi drugi slični) primjeri uglavnom imaju za cilj da navedu korisnika da prilikom izvođenja akcije na koju se navodi upiše podatke svog digitalnog identiteta na nekom od lažnih sajtova. Time ti podaci ostaju pohranjeni u bazi napadača, te se kasnije koriste za različite svrhe. Zato je, pored same zaštite identiteta na opisane načine, veoma bitno znati prepoznati metode socijalnog inžinjeringa iz prethodnih primjera. Pri tome, treba se držati nekih pravila i činjenica:

- Nikada ne pristajati na navodna čišćenja virusa putem internet-sajtova; regularni antivirusni, odnosno antimalware softveri nikada tako ne funkcionišu;

- Prilikom prijema svakog potencijalno sumnjivog e-maila provjeriti e-mail adresu pošiljaoca (ne oslanjati se na naziv, nego u programu za e-mail provjeriti stvarnu adresu); ona obično ne odgovara onome za šta se predstavlja ili je na prvi pogled slična; na primjer, napadač može da koristi adresu [email protected] koja brzopletom korisniku može izgledati regularno jer se razlikuje samo u jednom slovu ili korisnika može navesti da svoje podatke upiše na sajt čija je adresa npr. www.amazom.com; vrlo je važno obratiti pažnju na ove stvari;

- Biti svjestan da niti jedna (ozbiljna) banka nikada neće tražiti od korisnika da upisuje svoje podatke sa kartice niti daje broj kartice u procesima verifikacije navodnih transakcija;

- Ne klikati na linkove za navodnu aktivaciju ili reaktivaciju naloga ako niste apsolutno sigurni da je tome prethodila vaša aktivnost koja je to mogla inicirati;

- Nikada ne potvrđivati proces logovanja na mobilnom telefonu (kroz višefaktorsku provjeru) ako neposredno prije toga niste lično upisali svoje korisničko ime i lozinku na sajt gdje se želite logovati;

- Nikada ne saopštavati svoje korisničke podatke putem telefona; niti jedna ozbiljna IT služba to neće tražiti, niti im je to potrebno.

Još jedna od karakteristika napada na digitalni identitet je i to što napadač ima tendenciju da ostane neotkriven dok ne kompletira svoj cilj. U praksi, to znači da možda nećete odmah jasno primijetiti da je neko kompromitovao vaš digitalni identitet. Zato je vrlo važno pratiti sve neuobičajene pojave koje su vezane za vaše podatke i naloge, te pravovremeno reagovati. Većina popularnih digitalnih servisa ima dobro razvijene mehanizme podrške i zaštite korisnika, ali to funkcioniše tek ako je i sam korisnik svjestan šta se dešava.

Da zaključimo, svijest i informisanost korisnika o važnosti digitalnog identiteta i njegove zaštite su ključni. Nema te tehnologije koja vas može zaštititi ako se istovremeno ne štitite sami. Tehnologije pomažu, ali nisu svemoguće niti 100% efikasne.

U sljedećim nastavcima govorimo o drugim aktuelnim temama iz oblasti sigurnosti.